金融の記事

ARTICLEセキュリティ対策最前線!メール配信の仕組みを徹底解剖【やまざき調べvol.42】

こんにちは!金融カスタマーサクセス部やまざきです。

今年の5月に新型コロナウイルスが5類に移行される方針が決まりましたね。

私の主観ですが、3年前の緊急事態宣言以降「過去のイベント参加者に対するメール配信を始めたい」といったお問い合わせをいただくことが増えたように感じます。対面営業が制限される中で非対面チャネルを強化する様子が伝わってきて、デジタル化やDXをお助けしている会社の一員として嬉しく感じます。その一方で、「営業担当者に直接説明をして欲しいのに、コロナ禍でお願いできない」と、もどかしく感じているお客様もいらっしゃるはずです。

今年はコロナの5類移行が決まった他、金融庁が地銀の人的資本調査を開始したり、金融機関がベースアップしたりするなど、業界全体で人材確保に力を入れ始めています。今後は、営業担当の方が対面で活躍する場も増えそうですね。

しかし、今後も対面での営業や接客を望まないお客様もいらっしゃるかと思います。対面・非対面のハイブリッド営業が広まったらいいなと感じています。

ということで今回は、今後も長く使っていただきたい「メール配信」について、受信拒否されるリスクを減らし、より安全にお客様にお届けするために知っておくと役に立つ情報を、なるべく専門用語に耳なじみがない方でもわかりやすいようにまとめました!

目次

ざっくり理解しておきたい「メール配信の仕組み」

メール配信を実施されているスパイラルユーザー様から、「メールが届いていないらしい。アドレスは合っているのになんで届いていないのか?」といったお問い合わせをいただくことがよくあります。

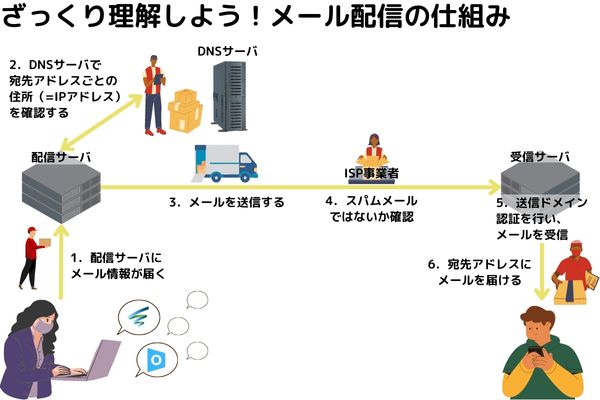

「メールが届かない」理由を知るためには、そもそも個人用メールソフトやスパイラルなどの一斉配信システムから送信したメールが、どのような仕組みで受信者に届いているのかをざっくり把握しておく必要があります。

- メールソフトやスパイラルの管理画面などからメールを送信すると、配信処理を行うサーバに対象のアドレスや本文などの情報が届きます。

- ドメイン名とIPアドレスを変換するDNS(Domain Name System)サーバで、宛先アドレスごとの届け先住所(=IPアドレス)を確認します。

- 確認が終わったら、メールを受信サーバに配信します。

- 受信サーバが受け取る前に、インターネット接続サービスを提供しているISP(Internet Service Provider)事業者が、スパムなどの不審なメールではないかチェックを行います。

- 受信サーバが送信ドメイン認証を導入している場合、その認証を行います。

- 認証に通過したメールが、宛先アドレスの受信BOXに届きます。

Bccを使った一斉配信が危険な理由

もしもあなたが「たくさんの方にメールでご連絡したい!」と思ったら、どのような方法でメールを送信するでしょうか。

例えば、Bccに宛先アドレスをまとめて設定して配信する方法があります。コストをかけて配信システムを導入する必要がなく、手軽に使える方法です。その一方で、個人のメールソフトからBccで一斉配信を行う行為には、多くの危険が潜んでいます。

設定ミスによる情報漏えいリスク

メールソフトで宛先を指定するとき、To、Cc、Bccの入力欄はすぐ近くにあることが多いです。そのため、Bcc欄に入力したと思っていた配信先をToやCcに入れてしまい、受信者に他の宛先アドレスが見えてしまうことで情報漏洩につながるリスクがあります。

日本情報経済社会推進協会によると、2021年の「メール誤配信」発生件数は前年比1.5倍に増加し、最多の1128件。2021年度の報告のうち最も件数が多い事故でした。総務省も情報セキュリティサイトで警告を行っています。

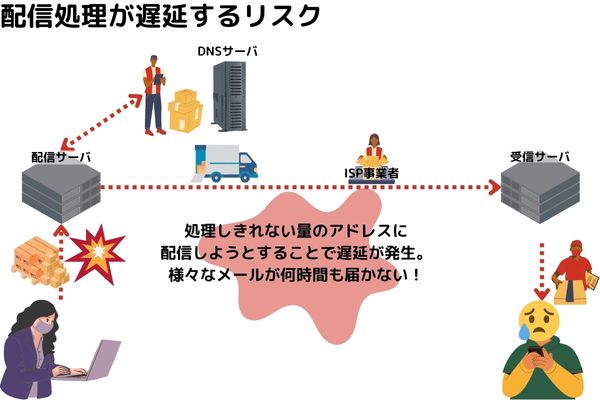

遅延リスク

一度に多くのアドレスにメールを送る場合、配信サーバには通常よりも負荷がかかります。大量配信に特化したサーバであれば問題ありませんが、そうではない場合はサーバ全体で処理に遅延が発生し、通常のメールまで届くのに何時間もかかってしまうリスクがあります。

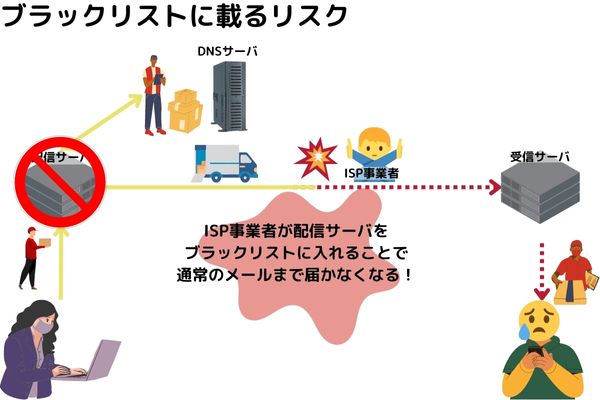

ブラックリストに載るリスク

ISP(Internet Service Provider)事業者や受信サーバが実施している迷惑メール判定方法の中の一つに、外部機関が提供するブラックリストに送信元IPアドレスが掲載されているかを確認し、結果を元に受信判断を行うものがあります。各事業者のブラックリストは、メールの配信数やエラー数などを元にブラックリストを生成しています。

メール配信システムには、これまでの配信でエラーが出たアドレスを除外して一斉配信できるものもありますが、そうしたエラー管理を個人で行うのはなかなか困難です。そのため、存在しないメールアドレスが大量に含まれたリストに対して一斉配信を行ってしまい、送信元IPアドレスがスパム事業者としてブラックリストに登録されるリスクが高まります。 もし個人のメールアドレスからの一斉配信がきっかけで配信サーバがスパム事業者と判定されてしまうと、通常のメールまで届かなくなってしまいます。

メール配信システムを導入しよう

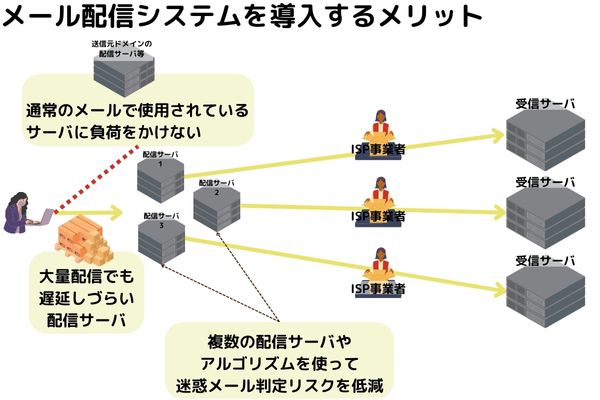

メール配信システムを使うと、CcとBccの入れ間違いによる誤配信リスクをなくすことができます。また、配信時には個人でメールするときに使われる自社サーバではなく、配信事業者のサーバを使います。そのため、もし遅延やブラックリスト入りが発生しても他のメールに影響を及ぼすリスクを低減できます。もちろん、一斉配信に利用されることを前提としたサービスであれば、適切なアルゴリズムと複数の配信サーバ(IPアドレス)を使い分けることで迷惑メール判定されるリスクを低減するノウハウを持っています。

そのため、一斉配信・大量配信を行うなら、メール配信システムを導入すると、様々なリスクを低減させて安全に運用を行うことができます。

メール配信システムを導入すれば到達率は上がるのか?

では、メール配信システムを導入すれば到達率が上がり、必ずメールが届くようになるのでしょうか。

メール配信システムを導入しても、すべての方に100%メールを届けるのはなかなか難しいのが現状です。わたしもサポートデスクを担当していると、「どうやらメールが届いていない方がいるらしい。本当に届いていないのか確認したい」といったお問い合わせは年に何回もいただきます。

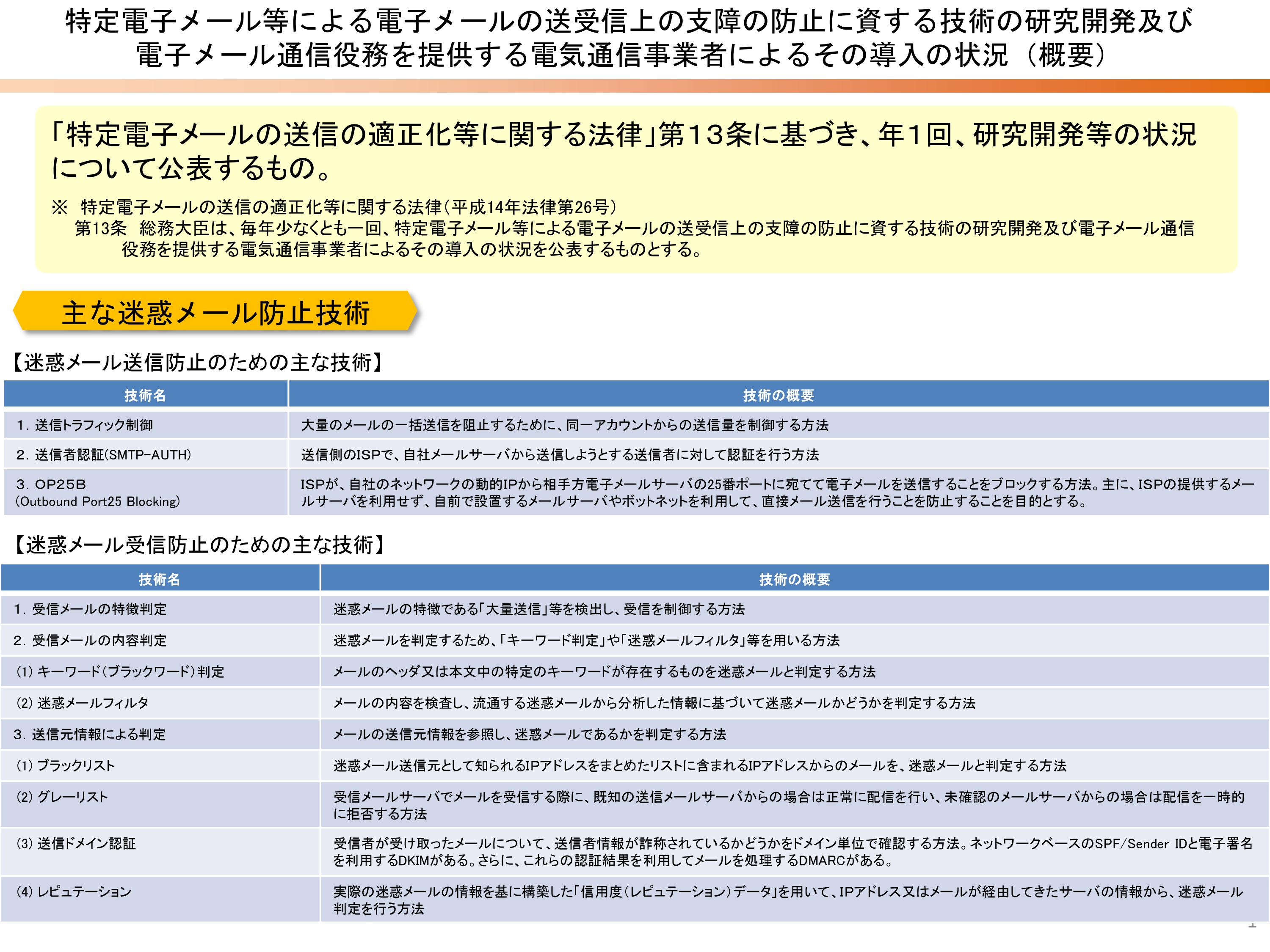

細かい配信結果の確認方法はサポートデスク宛にご連絡頂きたいところですが、総務省によれば、迷惑メールを受信しないための主な技術として、下記のようなものが公開されています。

配信スピードを調整したり、ブラックリストに入らないように無効アドレスへの配信を除外したり、配信停止依頼(オプトアウト)の情報を管理することはメール配信システムが得意としています。しかし、この中に一つ、メール配信システムを導入するだけでは迷惑メール判定リスクを減らせない場合があります。それば、図の3.送信元情報による判定(3) 送信ドメイン認証です。

外部のメール配信システムを使う場合とそうでない場合の違い

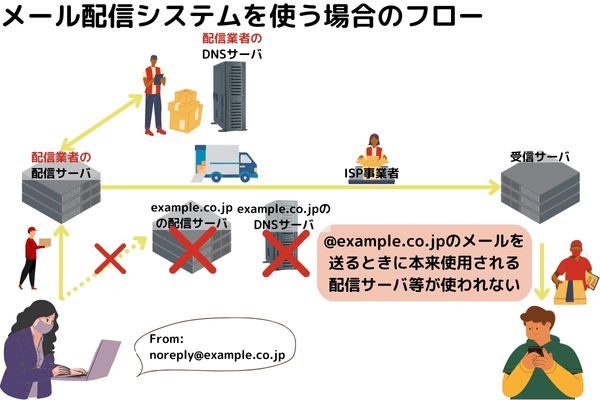

まずは、スパイラルを含め、外部のメール配信システムを使ってメールを送る場合とそうでない場合に、どのような違いがあるのかを理解する必要があります。

最も大きな違いは、差出人のメールアドレスから配信する際、本来使われるはずの配信サーバやDNSサーバではなく、配信業者が持つ配信サーバやDNSサーバを経由して配信が行われる点です。差出人として表示されるメールアドレスと、実際にメールを配信したサーバはドメインが異なるため、受信者側から見るとそのメールは本当にその会社から送られたものなのか、悪意のある業者によるなりすましメールなのか、判断が付きづらいという特徴があります。

なりすましメールを判別する「SPF」と「DKIM」

受信側は、なりすましメールかどうかを判別するために「送信ドメイン認証」を行っています。メール配信システムの中には、「送信ドメイン認証」に初めから対応しているものもあれば、オプション利用や追加設定を行う必要がある場合もあります。メール配信システムをご利用の方は、ご利用中のシステムがどんな送信ドメイン認証に対応しているのか、一度ご確認いただくのも良いかもしれません。

認証方法として代表的なものは、下記の2つです。

- SPF

- DKIM

送信ドメインを確認するSPF

最も導入率が高いと言われている認証方法がSPFです。

SPFは、実際にメール配信を行ったサーバのドメイン(エンベロープFrom)を管理しているDNSサーバに対して問い合わせを行い、SPFレコードにエンベロープFromドメインのIPアドレスの記載があれば成功する方法です。

例えば「noreply@example.co.jp」というアドレスからのメールを、SPIRALで配信したとします。

差出人に表示されるヘッダFromアドレスは「noreply@example.co.jp」ですが、配信処理をSPIRALで行っているため、実際に配信処理を行っているエンベロープFromドメインはSPIRALの配信サーバのものになります。(ここでは仮に「sys1.smp.ne.jp」とします。実在の配信サーバアドレスとは異なります。)

SPF認証に対応している受信サーバは、エンベロープFromに記載のドメイン「sys1.smp.ne.jp」を管理している「smp.ne.jp」のDNSサーバに対して、SPFレコードを問い合わせます。

「smp.ne.jp」のDNSサーバは、自社で使っている配信サーバのIPアドレス情報(「SPFレコード」と呼ばれます)を開示します。受信サーバは、SPFレコードの中に「sys1.smp.ne.jp」のIPアドレスが存在するか確認し、存在していれば認証を通過し、メールを受信できます。 なお、SPIRALはSPFに対応しているので、配信サーバのIPアドレス情報がSPFレコードとして開示されています。SPIRALユーザー様が追加で対応を行う必要はありません。

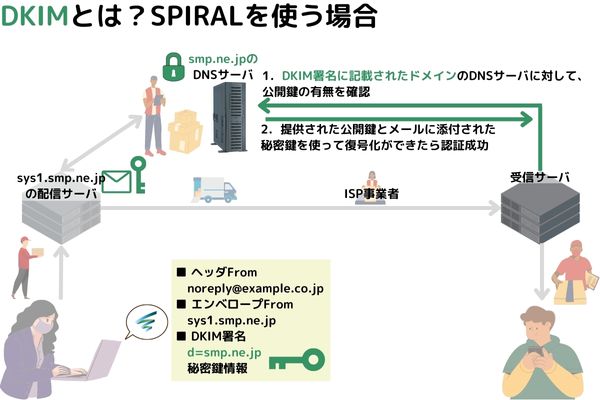

電子署名を使ったDKIM

DKIMとは、電子署名を用いて送信ドメインの認証を行う仕組みです。メール送信時に秘密鍵で署名した電子署名をメールに付与し、受信時に署名ドメインのDNSに宣言している公開鍵で復号化できれば認証を通過します。

例えば、SPIRALでメールを配信すると自動的に秘密鍵を使って作成されたDKIM署名が添付されます。デフォルトの設定のままですと、公開鍵の問い合わせ先はSPIRALの配信処理で使用されているDNSサーバのドメインが指定された状態になっています。図のd=smp.ne.jpの部分です。

受信側は、d=~~(Dタグ)で指定されたsmp.ne.jpのDNSサーバに対して公開鍵を要求。メールに添付された秘密鍵とともに復号できれば、認証を通過します。 なお、SPIRALはDKIMに対応しているので、メール配信時には自動的にDKIM署名が添付されています。Dタグで指定するドメインの変更が不要な場合は、SPIRALユーザー様が追加で対応を行う必要はありません。

公開鍵の要求先であるDタグには、差出人メールアドレス(=ヘッダFrom)のドメインを指定することも可能です。example.co.jpのDNSサーバに予め公開鍵情報を登録し、Dタグを「example.co.jp」にすることで、認証先を変更できます。

専門的な用語になりますが、SPIRALがデフォルトで提供しているような、DタグとエンベロープFromが同じ場合のDKIM署名を「第三者署名」、個別に設定いただける、DタグとヘッダFromが同じ場合のDKIM署名を「作成者署名」と呼びます。 SPIRALがデフォルトで提供しているのは「第三者署名」ですが、管理画面上で「作成者署名」も設定いただくことが可能です。

なりすましメールの被害を防ぐためには「DMARC」

上記で紹介した認証は、送ったメールの信用度を高めることはできても、外部の悪意ある業者から自社になりすましたメールを送信されてしまうことは回避できません。

フィッシング対策協会によれば、フィッシング詐欺件数は2022年12月の単月で6万件を超えます。なりすましメールなどによる被害は後を絶ちません。とくに同サイトの緊急情報ページでは消費者への影響が大きいフィッシング詐欺情報が掲載されていますが、銀行やクレジットカード会社など、金融機関の被害が目立ちます。

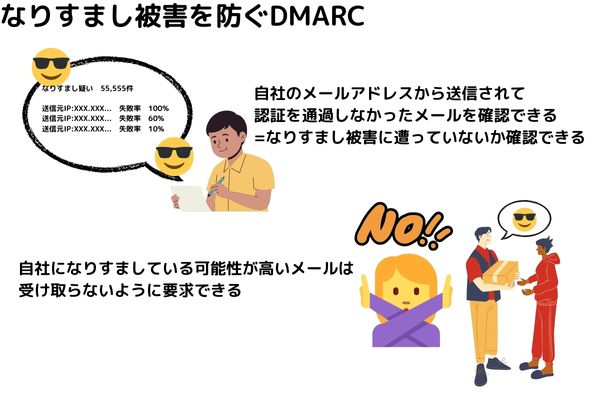

DMARCは、下記のような導入メリットがあります。

- 「うちの会社になりすましているメールは受信しないで!」と受信側に要求できる!

- 自社メールの受信レポートを集めて、なりすまし被害状況を確認できる!

ざっくりと説明をすると、SPFやDKIMを使った認証の結果と、差出人(ヘッダFrom)の情報を使った比較の結果を用いて、「なりすまし」の可能性のあるメールを識別します。「なりすまし」かもしれないメールだった場合、受け取るか、迷惑メールなどに隔離するか、受信を拒否するか、を送信ドメイン管理者があらかじめポリシーを宣言することができ、受信側はそのポリシーに従って動きます。

また、受信サーバはいつ、誰から、誰宛に送信されたメールで、どのような認証を行い、その結果がどうだったのかをレポートにまとめ、ドメイン管理者に提供します。そのため、ドメイン管理者側はどんなメールで認証に失敗したのか、つまり悪徳業者がなりすまして配信している可能性のあるメールやその配信元情報はどれか確認できます。

DMARCは差出人アドレスのドメインを確認するから信用度が高い

先程説明した通り、SPFでは、実際に配信を行ったサーバのアドレス(エンベロープFrom)のドメインに対して認証を行います。DKIMでは、電子署名内に記載されたドメインに対して認証を行います。 しかし、なりすまし業者が自社のDNSサーバに配信サーバ情報(SPFレコード)やDKIM署名用の公開鍵を登録し、フィッシングメールのDKIM署名に自社ドメインを記載しておけば、どちらの認証も通過できてしまいます。

DMARCはどのように認証を行っているのか

SPFでは、エンベロープFromドメインを認証し、DKIMで電子署名に記載のドメインを認証しますよね。DMARCでは、SPFとDKIMで認証したドメインそれぞれが差出人情報であるヘッダFromドメインと一致しているか確認を行います。

上の図の場合は、SPF認証を行った「sys1.smp.ne.jp」が差出人の「example.co.jp」と一致しているか、DKIM認証を行った「example.co.jp」が差出人の「example.co.jp」と一致しているかを確認します。

その結果、差出人ドメイン(ヘッダFrom)と一致していれば、DKIM認証は通過されます。例の場合だと、DKIMを使ってDMARCの認証を通過できます。

ヘッダFromと各種ドメインを一致させるには、差出人側のサーバに何らかの設定が必ず必要です。なりすまし業者が自作した認証情報では差出人ドメイン(ヘッダFrom)と確認結果が一致しませんので、認証情報の自作自演はできません。そのため、SPFやDKIMだけを導入するより高い精度でなりすましの可能性があるメールを判別できます。

認証に失敗した場合、差出人(ヘッダFrom)が指定しているポリシーを参考にメールの受け取り有無を判断します。差出人は、下記の3パターンのいずれかのポリシーを要求できます。

- 何もしない(none) 通常通りメールを受け取る

- 隔離(quarantine) 受け取るが、迷惑メールなどのフォルダに隔離する

- 拒否(reject) 受け取りを拒否する

隔離(quarantine) や拒否(reject)を選択すると、かなり強力になりすまし被害を防ぐことができる一方で、本当に自社から送っているメールまで受け取りを拒否してしまうリスクがあります。自社で導入しているメール配信サーバの洗い出しと、すべてでDMARC認証に成功するように設定を行わなければなりません。

また、DMARCで認証した受信サーバは認証内容や結果を差出人(ヘッダFrom)に提出します。どのシステムから送られたメールで何回認証に失敗しているのかを集計できるので、自社になりすましてフィッシングメールを大量配信しているサーバなどがある場合、送信元の特定に活用できます。

そのため、まずはポリシーを何もしない(none)で宣言し、配信サーバの整備を行いつつレポートでの監視を先行して導入し、段階的に隔離(quarantine) や拒否(reject)に引き上げていくことが推奨されています。

SPFとDKIM、どちらが良いのか?

隔離(quarantine) や拒否(reject)を宣言したい場合、SPFかDKIM、どちらかの認証に通過する状態を作る必要がありますが、どちらの認証のほうが良いのでしょうか。

SPFの普及率は非常に高く、ほとんどの企業で導入しています。皆様の会社で使っているメール配信システムでもSPF認証に対応している場合、システムごとにエンベロープFromドメインがヘッダFromと一致しているか確認するだけでDMARCを通過できるようになります。また、SPFに未対応の場合でも、エンベロープFrom側で一度設定をするだけなので、導入ハードルも低いです。しかし、導入している社外のメール配信システムでSPFを導入する場合、その対応はメール配信事業者側ですので、必ず対応してもらえるとは限りません。また、メール配信システムを使うと、エンベロープFromドメインは一般的に配信業者のものになります。SPFだけを導入できても、エンベロープFromドメインを変更できなければDMARC認証を通過できません。

それに対してDKIMは、導入している企業が7割ほどのため、DKIM自体を導入するところから始まる可能性がSPFに比べると高いです。また、導入の際はDNSサーバに公開鍵を設置し、一つ一つのメールに秘密鍵を添付し、さらにその鍵情報を定期的に更新する必要があるため、導入・運用コストが高いうえに、利用中のメール配信システムが鍵の設置やメールへの添付に対応している必要があります。その一方で、DKIMは認証先のドメインを設定できるので、DMARC認証に通過する形に揃えやすい特徴があります。

すべてのメール配信で同じ認証を利用する必要はありませんので、利用中のメール配信システムで対応している認証やカスタマイズ性などを確認して、どちらを使うのかを検討すると良いでしょう。

SPIRALの場合は?

弊社で提供しているSPIRALver.1、ver.2ともに、SPF、DKIMともに導入済みです。DKIMは作成者署名(ヘッダFromドメインで認証する方式)も無料で提供しており、一度設定を行えば新規作成するメールには自動的に指定した署名が添付されます。低コストにDMARCに対応したい場合には、DKIMの署名設定を行うのがおすすめです。

ver.1をご利用で、鍵設置の手間や長期的に見て署名管理コストを抑えたい方に向けて、エンベロープFromオプションを2022年2月にリリースしました!エンベロープFromドメインを自社のものに変更できるようになったので、導入・管理ハードルが低いSPFを使ったDMARC認証が利用できるようになります。定期的な鍵更新をお手間に感じられていたユーザー様や、安全なメール配信を実施されたい方はぜひご検討ください!

- なりすましメール対策機能強化の新オプション「エンベロープfrom独自ドメインオプション」の提供開始 ~ ドコモメール公式アカウントにも対応 ~

- エンベロープfrom独自ドメイン(SPIRALver.1サポートサイト)

- 送信ドメイン認証「DMARC」でなりすましメールを受信トレイに入れさせない!vol.1

- 送信ドメイン認証「DMARC」でなりすましメールを受信トレイに入れさせない!vol.2

- 送信ドメイン認証「DMARC」でなりすましメールを受信トレイに入れさせない!vol.3

- 過去のやまざき調べはこちら

- やまざき調べメルマガ登録

※本記事の内容の信頼性、正確性、真実性、妥当性、適法性及び第三者の権利を侵害してないこと等について、当社は一切保証いたしません。また、本記事の利用によって発生したいかなる損害その他トラブルにおいても、当社に一切の責任はないものとさせていただきます。

参考文献

「特定電子メール等による電子メールの送受信上の支障の防止に資する技術の研究開発及び電子メール通信役務を提供する電気通信事業者によるその導入の状況(令和3年版)」(総務省、2022年4月)

「フィッシングの現状(2021年版)」(2022年3月24日、一般社団法人JPCERTコーディネーションセンター)

「迷惑メール対策」(総務省 閲覧日:2023年2月3日)

「緊急情報」(フィッシング対策協会 閲覧日:2023年2月8日)

「電気通信事業者9社の送信ドメイン認証結果(SPF)」(総務省、2023年9月末時点)

「電気通信事業者4社の送信ドメイン認証結果(DKIM)」(総務省、2023年9月末時点)

「電気通信事業者4社の送信ドメイン認証結果(DMARC)」(総務省、2023年9月末時点)