金融の記事

ARTICLE金融庁のセキュリティ注意喚起にSPIRALver.1は対応してるの?セキュリティ部門に聞いてみた【やまざき調べvol.37】

こんにちは!金融カスタマーサクセス部やまざきです。

最近、毎日値上げのニュースを目にします。

不安定な国際情勢を受け、金融庁は金融機関に対してサイバーセキュリティ対策の強化について注意喚起を行いました。それを受けて、金融機関から弊社宛ての問い合わせも増加しています。

金融庁の通達

「金融機関におけるサイバーセキュリティ対策の強化について」(2022年3月1日、金融庁)

せっかくなので、弊社のセキュリティ部門にSPIRALver.1のセキュリティ対策について聞いてみました。

今回は解説が長文になってしまったので、次の項目で回答早見表を作っています。解説している章までのリンクを設置していますので、詳しくご覧になりたい方はそちらをクリックしてご覧ください!

目次

SPIRALver.1の対策について回答早見表

まずは、金融庁がアナウンスしている内容について、弊社SPIRALver.1の対応状況を一覧でご紹介します!

自社のセキュリティ部門から質問を受けた方は、ぜひこちらの一覧表をご連携ください。

| 1. リスク低減のための措置 ※解説はこちら! | ||

|---|---|---|

| 1-a. パスワードが単純でないかの確認、アクセス権限の確認・多要素認証の利用・不要なアカウントの削除等により、本人認証を強化する。 | 〇 | 解説はこちら! |

| 1-b. IoT 機器を含む情報資産の保有状況を把握する。特にVPN装置やゲートウェイ等、インターネットとの接続を制御する装置の脆弱性は、攻撃に悪用されることが多いことから、セキュリティパッチ(最新のファームウェアや更新プログラム等)を迅速に適用する。 | 〇 | 解説はこちら! |

| 1-c. メールの添付ファイルを不用意に開かない、URLを不用意にクリックしない、連絡・相談を迅速に行うこと等について、組織内に周知する。 | 〇 | 解説はこちら! |

| 2. インシデントの早期検知 ※解説はこちら! | ||

| 2-a. サーバー等における各種ログを確認する。 | 〇 | 解説はこちら! |

| 2-b. 通信の監視・分析やアクセスコントロールを再点検する。 | 〇 | 解説はこちら! |

| 3. インシデント発生時の適切な対処・回復 ※解説はこちら! | ||

| 3-a. データ消失等に備えて、データのバックアップの実施及び復旧手順を確認する。 | 〇 | 解説はこちら! |

| 3-b. インシデント発生時に備えて、インシデントを認知した際の対処手順を確認し、対外応答や社内連絡体制等を準備する。 | 〇 | 解説はこちら! |

ここから下は、一つ一つの回答の詳細をご紹介します。

長文なので、気になるところがあったら上記リンクをクリックしてご覧いただくことをおすすめします!

1. 「リスク低減のための措置」の解説

1-a. 「パスワードが単純でないかの確認、アクセス権限の確認・多要素認証の利用・不要なアカウントの削除等により、本人認証を強化する。」について

SPIRALver.1管理画面ログイン時のパスワードは、半角英字、数字、記号の3種を組み合わせてご設定いただく必要があります。その他、ID情報と同じ値の登録ができないなどの制御をかけることで、予測しやすいパスワードの登録を防いでいます。

SPIRALver.1のマイエリア機能を使って会員サイトを作る場合、設定できるパスワードの複雑さを4段階で設定できます。組み合わせが複雑な値だけが登録できるようにしたり、長い値のみパスワードに登録できるように制御をかけることが可能です。

SPIRALver.1で設定可能なパスワード強度について、詳しくはサポートサイトをご覧ください。

SPIRALver.1には、管理画面にログインできるIDが3種類あります。

- 担当者ID:全ての機能が利用可能

- 個人情報閲覧不可ID:登録データの閲覧以外の機能が利用可能(有料オプション)

- マルチアカウント:担当者IDで指定した機能のみが利用可能(有料オプション)

それぞれのIDの発行状況や、マルチアカウントに付与している権限は、管理画面上でいつでも閲覧・変更が可能です。

ぷちやまざき調べvol.37-1 多要素認証とは?

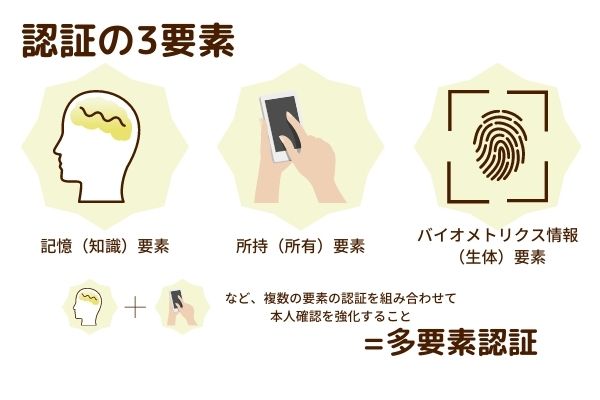

「オンライン本人認証方式の実態調査報告書」(2014年8月、独立行政法人情報処理推進機構(IPA) 閲覧日:2022年4月12日)をもとに作成

本人認証を行う要素には「記憶(知識)要素」、「所持(所有)要素」、「バイオメトリクス情報(生体)要素」の3種類があります。

「記憶(知識)要素」は、パスワードなど本人だけが知っている情報。「所持(所有)要素」は、スマホなど本人だけが持っているもの。「バイオメトリクス情報(生体)要素」は、指紋や虹彩、顔など、本人の特性を識別できるものです。

3つの要素のうち、複数を組み合わせた認証方法のことを「多要素認証」と呼びます。

- 記憶(知識)要素の例:パスワード、パスフレーズ、PINなど

- 所持(所有)要素の例:ICカード、スマートカード、ワンタイムパスワードのトークンなど

- バイオメトリクス情報(生体)要素の例:指紋、音声、虹彩、顔の形など

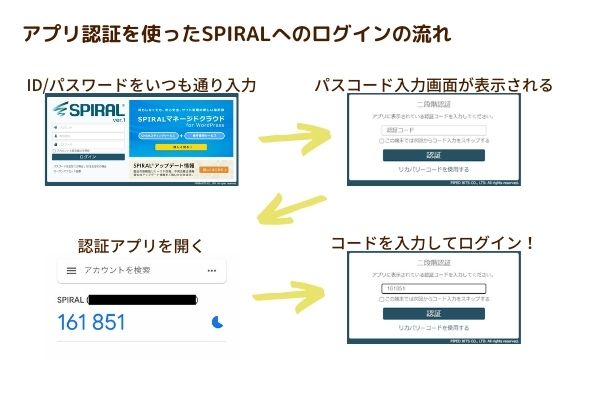

SPIRALver.1は、通常のログイン方法に加えて、アプリ認証を組み合わせることが可能です。

通常通りIDやパスワードで認証したあと、GoogleAuthenticatorやAuthyなどの認証アプリに表示される認証コードを管理画面上で入力するとログインいただけます。

FIDO認証でパスワードレスの世界が実現できる?!【やまざき調べ vol.20】

ぷちやまざき調べvol.37-2 SPIRALver.1のFIDO認証ってどんなやつ?

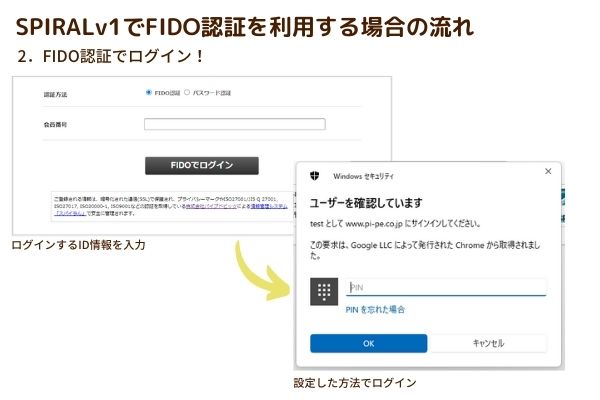

SPIRALver.1では標準機能で使えるのに、なかなか認知度の低いFIDO認証。FIDO認証を使うとどんな流れで本人認証ができるようになるのか、ご紹介します。

まずは、FIDO認証でログインする際の端末やログイン方法を設定します。デバイス登録ページは、ログイン前・ログイン後、どちらにも設置いただけますが、詳細な手順はこちらでは割愛します。

デバイスとログイン方法を設定後、ログインページでIDを入力。FIDO認証に必要な画面が立ち上がります。

今回はパソコンのPINコードで設定したので、PINコードを入力する画面が立ち上がりました。コードを入力してボタンを押すと、ログインが成功します。

1-b. 「IoT 機器を含む情報資産の保有状況を把握する。特に VPN 装置やゲートウェイ等、インター ネットとの接続を制御する装置の脆弱性は、攻撃に悪用されることが多いことから、セキュ リティパッチ(最新のファームウェアや更新プログラム等)を迅速に適用する。」について

診断ツールを使って脆弱性を検知する取り組みを行っている他、ツールでは確認しきれない細かい脆弱性を発見するため、JPCERT/CC、OWASP、IPAなどの外部機関との積極的なコミュニケーションで脆弱性情報の早期共有と対応の迅速化に努めています。

ぷちやまざき調べvol.37-3 「VPN」、「ゲートウェイ」とは?

コロナ禍で在宅勤務が広がり、「VPN」が身近になった方も多いでしょう。VPNは「Virtual Private Network」の略。2拠点を行き来するデータを盗み見・改ざんされにくいように仮想のトンネルを設けることで、安全にデータを行き来する仕組みです。在宅勤務など、社外から会社のシステムにアクセスする際などに利用されます。

ゲートウェイは、通信手段の異なるネットワークを経由する際に変換を行う機器です。LANケーブルやWi-Fiからインターネットに接続する際などに利用されます。

1-c. 「メールの添付ファイルを不用意に開かない、URL を不用意にクリックしない、連絡・相談を迅速に行うこと等について、組織内に周知する。」について

弊社では、メールや添付ファイルを不用意に開かないことなど、セキュリティ対策で知っておくべきことを半年に1回全社員向けにテストを実施しています。SPIRALver.1で作成した社内テストを、メールで社員全員に配信。回答を送信すると回答者情報とともに回答データが送信され、点数と解説が表示される仕組みです。

2. 「インシデントの早期検知」の解説

2-a. 「サーバー等における各種ログを確認する」について

2-b. 「通信の監視・分析やアクセスコントロールを再点検する。」について

- pingによる生存確認

- HTTP、HTTPS、SMTP、DNS、NTPの各ネットワークサービス

- 本件システムの負荷状況(CPU、メモリの使用状態)

- ハードディスクの使用状況

- プロセスの動作状況(本件システムを構成する各プロセス)

- ログの情報

- インターネット回線の帯域使用状況

- 外部からのWEB機能の正常稼働確認

3. 「インシデント発生時の適切な対処・回復」の解説

3-a. 「データ消失等に備えて、データのバックアップの実施及び復旧手順を確認する。」について

SPIRALver.1は、インシデント発生時にシステムを無事に復旧できるようにするため、毎日最低1回、バックアップをサーバー内と遠隔地のサーバー内に取得し、14日間保管しています。

3-b. 「インシデント発生時に備えて、インシデントを認知した際の対処手順を確認し、対外応答や社内連絡体制等を準備する。」について

どんな体制なのかは説明できませんが、システムの安全性を維持するために社外のセキュリティ専門家を迎えてセキュリティ対策会議を毎月実施することで、適切な社内体制を維持しています。

「100-1=0」の心構えでセキュリティ対策を行っています!

- 22年改正個人情報保護法が与えるWeb施策への影響について調べてみた【やまざき調べvol.33】

- LINE公式アカウント導入におけるセキュリティリスク回避について弊社プロに聞いてみた!【やまざき調べvol.21】

- FIDO認証でパスワードレスの世界が実現できる?!【やまざき調べvol.20】

- 過去のやまざき調べはこちら

- やまざき調べメルマガ登録

※本記事の内容の信頼性、正確性、真実性、妥当性、適法性及び第三者の権利を侵害してないこと等について、当社は一切保証いたしません。また、本記事の利用によって発生したいかなる損害その他トラブルにおいても、当社に一切の責任はないものとさせていただきます。

参考文献

「金融機関におけるサイバーセキュリティ対策の強化について」(2022年3月1日、金融庁)

「マルウェアEmotetの感染再拡大に関する注意喚起」(2022年3月14日、一般社団法人JPCERTコーディネーションセンター(JPCERT/CC) 閲覧日:2022年4月14日)

「オンライン本人認証方式の実態調査報告書」(2014年8月、独立行政法人情報処理推進機構(IPA) 閲覧日:2022年4月12日)